UTM-устройства от WatchGuard

UTM-устройства компании WatchGuard давно зарекомендовали себя на российском рынке как надежные решения с оптимальным соотношением функционал/стоимость. Сегодня WatchGuard Technologies - один из мировых лидеров в производстве UTM-устройств.

Firebox® X и Intelligent Layered Security

Архитектура Intelligent Layered Security (ILS) является сердцевиной линейки UTM-устройств Firebox® X компании WatchGuard® и обеспечивает эффективную защиту для развивающихся предприятий. Используя динамическое взаимодействие между уровнями, ILS обеспечивает безопасность при оптимальной производительности устройства.

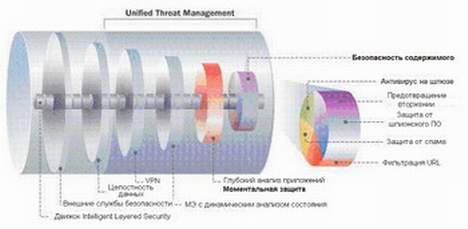

Архитектура ILS состоит из шести слоев защиты (рис.2), взаимодействующих друг с другом. Благодаря этому, подозрительный трафик динамически выявляется и блокируется, а нормальный попускается внутрь сети. Это позволяет противостоять как известным, так и неизвестным атакам, обеспечивая максимальную защиту при минимальных затратах.

Рис.2. Архитектура Intelligent Layered Security и UTM

Рассмотрим подробнее каждый уровень:

- «Внешние службы безопасности» предлагают технологии, расширяющие защиту сети за межсетевой экран;

- «Целостность данных» проверяет целостность пакетов и их соответствие протоколам;

- «VPN» проверяет зашифрованные внешние соединения организации;

- Межсетевой экран с динамическим анализом ограничивает трафик от источников, до тех пунктов назначения и портов, которые разрешены в соответствии с политикой безопасности;

- «Глубокий анализ приложений» обеспечивает их соответствие с уровнем приложений модели ISO, отсекает опасные файлы по шаблону или по типу файла, блокирует опасные команды и преобразует данные для избежания утечки;

- «Безопасность содержимого» анализирует и упорядочивает трафик для соответствующего приложения. Примером этого являются технологии, основанные на применении сигнатур, службы блокирования спама и фильтрации URL.

Защита с использованием технологий сигнатур

Антивирус/система предотвращения вторжений на шлюзе является встроенной службой безопасности, основанной на использовании сигнатур. Она в режиме on-line вычисляет и блокирует опасный трафик и код. При использовании в многоуровневой системе безопасности антивируса и системы предотвращения вторжений обеспечивается надежная защита от шпионского ПО, вирусов и опасных приложений.

Встроенное ПО URL фильтрации

WebBlocker обеспечивает гибкость в настройке доступа пользователей в Интернет. При его использовании можно снизить загрузку сети, значительно увеличить производительность труда сотрудников и уменьшить возможные угрозы безопасности.

Блокирование СПАМа

SpamBlocker, разработанный компанией WatchGuard, является лучшим решением в области разделения нормального содержимого от СПАМерских атак. Благодаря ему, в режиме on-line блокируется до 97% нежелательных почтовых сообщений.

Выводы

Объединение и преобразование традиционных средств безопасности в интегрированные UTM-устройства дает возможность предприятиям перейти на новый, более высокий уровень защиты своих локальных сетей. Подход компании WatchGuard, основанный на специальной технологии, реализованной в архитектуре ILS, позволяющей интегрировать сразу несколько уровней защиты совместно с дополнительными функциями, несомненно, является эффективной защитой для любой: как уже сформированной, так и развивающейся сетевой инфраструктуры. Использование полноценных UTM-устройств, таких как, WatchGuard Firebox приобретает особую актуальность в настоящие дни, когда с увеличивающейся частотой появляются все более изощренные виды угроз.

+7 (495) 231-0169

+7 (495) 231-0169